Cryptography - Data Security

Beschreibung von Cryptography - Data Security

This App covers the basics of the science of cryptography. It explains how programmers and network professionals can use cryptography to maintain the privacy of computer data. Starting with the origins of cryptography, it moves on to explain cryptosystems, various traditional and modern ciphers, public key encryption, data integration, message authentication, and digital signatures

Types of Cryptography

1. Symmetric Key Cryptography (Secret Key Cryptography)

2. Asymmetric Key Cryptography (Public Key Cryptography)

3. HASH FUNCTION

This useful App lists 150 topics with detailed notes, diagrams, equations, formulas & course material, the topics are listed in 5 chapters. The app is must have for all the engineering science students & professionals.

The app provides quick revision and reference to the important topics like a detailed flash card notes, it makes it easy & useful for the student or a professional to cover the course syllabus quickly before an exams or interview for jobs.

Track your learning, set reminders, edit the study material, add favorite topics, share the topics on social media.

Use this useful engineering app as your tutorial, digital book, a reference guide for syllabus, course material, project work, sharing your views on the blog.

Some of the topics Covered in the app are:

1) Basics of Cryptography

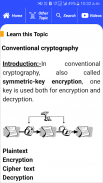

2) Conventional cryptography

3) Key management and conventional encryption

4) Keys

5) Pretty Good Privacy

6) Digital signatures

7) Digital certificates

8) The OSI Security Architecture

9) Network Security

10) Types of attacks

11) Denial of service attack

12) Smurf Attack

13) Distributed Denial of Service Attacks

14) Security Mechanism

15) A Model for Network Security

16) Symmetric Ciphers

17) Classical SubstitutionTechniques

18) Classical Transposition Techniques

19) Rotor Machines

20) Steganography

21) Block Cipher Principles

22) The Data Encryption Standard

23) Differential Cryptanalysis Attack

24) Cipher and Reverse Cipher

25) Security of DES

26) The Strength of DES

27) Differential and Linear Cryptanalysis

28) Block Cipher Design Principles

29) Finite Fields

30) The Euclidean Algorithm

31) Finite Fields of The Form GF(p)

32) Polynomial Arithmetic

33) Finite Fields Of the Form GF(2n)

34) The AES Cipher

35) Substitute Bytes Transformation

36) Evaluation Criteria For AES

37) ShiftRows Transformation

38) AddRoundKey Transformation

39) AES Key Expansion Algorithm

40) Equivalent Inverse Cipher

41) Multiple Encryption and Triple DES

42) Triple DES with Two Keys

43) Block Cipher Modes of Operation

44) Cipher Feedback Mode

45) Output Feedback Mode

46) Counter Mode

47) Stream Ciphers

48) The RC4 Algorithm

49) Random Number Generation

50) Pseudorandom Number Generators

51) Linear Congruential Generators

52) Cryptographically Generated Random Numbers

53) Blum BlumShub Generator

54) True Random Number Generators

55) Key Hierarchy

56) Key Distribution Centre

57) Transparent Key Control Scheme

58) Controlling Key Usage

59) Confidentiality Using Symmetric Encryption

60) Link versus End-to-End Encryption

61) Key Distribution

62) Traffic Confidentiality

63) Prime Numbers

64) Fermat\\\'s and Euler\\\'s Theorems

65) Testing for Primality

66) The Chinese Remainder Theorem

67) Discrete Logarithms

68) Principles of Public-Key Cryptosystems

69) RSA Algorithm

70) Optimal Asymmetric Encryption Padding

71) Key Management

72) Distribution of Secret Keys Using Public-Key Cryptography

73) Diffie-Hellman Key Exchange

74) Example of Deffie Hellman algorithm

75) Key Exchange Protocols

76) Man in the Middle Attack

77) Elliptic Curve Arithmetic

Each topic is complete with diagrams, equations and other forms of graphical representations for better learning and quick understanding.

Cryptography is part of computer science, software engineering education courses and information technology degree programs of various universities.

Diese App umfasst die Grundlagen der Wissenschaft der Kryptographie. Es erklärt, wie Programmierer und Netzwerk-Profis Kryptographie verwenden können, um die Privatsphäre von Computerdaten zu erhalten. Beginnend mit den Ursprüngen der Kryptographie, bewegt er sich auf Kryptosysteme zu erklären, verschiedene traditionelle und moderne Chiffren, Public-Key-Verschlüsselung, Datenintegration, Message Authentication und digitale Signaturen

Arten von Cryptography

1. Symmetric Key Cryptography (Secret Key Cryptography)

2. Asymmetrische Key Cryptography (Public Key Cryptography)

3. Hashfunktion

Diese nützliche App listet 150 Themen mit ausführlichen Erläuterungen, Grafiken, Gleichungen, Formeln & Lehrmaterial werden die Themen in 5 Kapiteln aufgeführt. Die App ist muss für alle Ingenieurwissenschaften Studenten und Profis.

Die App bietet eine schnelle Überarbeitung und Bezug auf die wichtigen Themen wie eine detaillierte Flash-Karte Notizen, es macht es einfach und nützlich für die Studenten oder ein professionellen den Lehrplan zu decken schnell vor einem Prüfung oder Interview für Arbeitsplätze.

Verfolgen Sie Ihre Lernen, Erinnerungen festlegen, bearbeiten Sie das Lernmaterial, fügen Lieblingsthemen, teilen sich die Themen auf Social Media.

Verwenden Sie diese nützliche technische Anwendung als Tutorial, digitales Buch, ein Nachschlagewerk für Lehrplan, Unterrichtsmaterial, Projektarbeit, teilen Sie Ihre Ansichten auf dem Blog.

Einige der Themen in der App abgedeckt sind:

1) Grundlagen der Kryptographie

2) Konventionelle Kryptographie

3) Key-Management und konventionelle Verschlüsselung

4) Keys

5) Pretty Good Privacy

6) Digitaler Signaturen

7) Digitale Zertifikate

8) Der OSI Security Architecture

9) Netzwerksicherheit

10) Arten von Angriffen

11) Denial of Service-Angriff

12) Smurf Angriff

13) Distributed Denial of Service Attacks

14) Sicherheitsmechanismus

15) Ein Modell für Netzwerksicherheit

16) Symmetric Chiffren

17) Klassische SubstitutionTechniques

18) Klassisch Trans Techniques

19) Rotormaschinen

20) Steganographie

21) Block-Cipher Principles

22) Der Data Encryption Standard

23) Differential Cryptanalysis Angriff

24) und umge Cipher Cipher

25) Sicherheit von DEM

26), um die Stärke von DEM

27) differentielle und lineare Kryptanalyse

28) Block-Cipher-Design-Prinzipien

29) Finite Felder

30) Der euklidische Algorithmus

31) Finite Felder des Formulars GF (p)

32) Polynomarithmetik

33) Finite Felder des Formulars GF (2n)

34) Die AES Cipher

35) Substitute Bytes Transformation

36) Bewertungskriterien für AES

37) Transformation ShiftRows

38) Transformation AddRoundKey

39) AES-Schlüssel Expansion Algorithmus

40) Equivalent Inverse Cipher

41) Multiple-Verschlüsselung und Triple DES

42) Triple-DAS mit zwei Schlüsseln

43) Blockchiffre Betriebsarten

44) Cipher Feedback Mode

45) Output Feedback Mode

46) Counter Mode

47) Stromchiffren

48), um den RC4-Algorithmus

49) Random Number Generation

50) Pseudo-Zufallszahlengeneratoren

51) lineare Kongruenz Generatoren

52) Kryptographisch erzeugten Zufallszahlen

53) Blum BlumShub Generator

54) True Random Number Generator

55) Schlüsselhierarchie

56) Key Distribution Center

57) Transparent Key Control Scheme

58) Controlling Key Usage

59) Die Vertraulichkeit mit einer symmetrischen Verschlüsselung

60) Verbindung oder End-to-End-Verschlüsselung

61) Schlüsselverteilungs

62) Verkehr Vertraulichkeit

63) Primzahlen

64) Fermat \\\ 's und Euler \\\' s Theoreme

65) Prüfung für Primality

66) Der chinesische Restsatz

67) diskrete Logarithmen

68) Prinzip der Public-Key-Kryptosysteme

69) RSA-Algorithmus

70) Optimal Asymmetric Encryption Padding

71) Key Management

72) Verteilung von geheimen Schlüsseln Mit Public-Key Cryptography

73) Diffie-Hellman-Schlüsselaustausch

74) Beispiel für Deffie Hellman-Algorithmus

75) Schlüsselaustauschprotokollen

76) Man in the Middle-Angriff

77) Elliptic Curve Arithmetic

Jedes Thema ist komplett mit Grafiken, Gleichungen und anderen Formen der grafischen Darstellungen für besseres Lernen und schnelles Verständnis.

Kryptographie ist Teil der Informatik, Software-Engineering-Ausbildung Kurse und Informationstechnik Studiengänge verschiedener Universitäten.